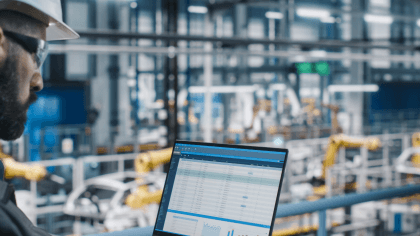

Mit der zunehmenden Verschmelzung von Fabriken mit der IT-Infrastruktur wird die Produktion nicht nur effizienter, sondern auch anfälliger für digitale Angriffe. In dieser sich rasant entwickelnden Umgebung müssen die Abteilungen für Betriebstechnologie (Operational Technology) und Informationstechnologie (Information Technology) gemeinsam agieren, um die Integrität der Produktion zu schützen.

Während in der IT-Branche Systemupdates im Wochen- oder sogar Tagesrhythmus zur Norm geworden sind, haben Maschinen in der Betriebstechnik oft Lebenszyklen von über einem Jahrzehnt. Diese Diskrepanz in den Zeitrahmen kann zu Verständigungsschwierigkeiten führen, da die Abteilungen unterschiedliche Vorstellungen von Zeit und Anforderungen haben. Dennoch ist die Zusammenarbeit zwischen OT und IT von entscheidender Bedeutung, da Maschinen vermehrt Daten liefern und so die Produktion optimieren. Alte Maschinen werden mit neuen Sensoren ausgestattet und an das IT-Netzwerk angeschlossen. Und hier liegt eine Herausforderung: Während diese Maschinen in der analogen Welt gut funktionieren, sind sie nun digital angreifbar.

Die gemeinsame Sprache finden

Um erfolgreich auf diese Herausforderungen zu reagieren, müssen OT und IT dieselbe Sprache sprechen. Ein effektiver Austausch erfordert Verständnis für die jeweiligen Anforderungen. Ein Beispiel: Während eine IT-Abteilung eine Verfügbarkeit von 99 Prozent als akzeptabel erachten mag, wäre dies in der Fertigung unzureichend. Ein Maschinenausfall von 70 Stunden pro Jahr bei einer jährlichen Betriebszeit von 7.000 Stunden könnte schwerwiegende Auswirkungen haben. Ähnlich verhält es sich mit Wartungsfenstern, die in der OT oft begrenzt sind. Ebenso muss die OT-Abteilung die technischen Anforderungen der IT verstehen. Standardcomputer können beispielsweise nicht den extremen Temperaturschwankungen standhalten, denen Produktionsmaschinen ausgesetzt sein können. Hier sind klimatisierte Umgebungen oder Schaltschränke notwendig, um die Stabilität der IT-Systeme zu gewährleisten. Wenn beide Abteilungen die Bedürfnisse der anderen verstehen, können technische Maßnahmen effektiver umgesetzt werden. Dies ist bereits bei der Beschaffung neuer Systeme von Vorteil, da jede Abteilung die Anforderungen der anderen berücksichtigen kann.

Die Grundlagen der IT-Security herstellen

Ein zentraler Schritt zur Stärkung der Produktionssicherheit ist die Netzwerk-Segmentierung. Obwohl isolierte OT-Netzwerke ohne Verbindung zur IT das Risiko reduzieren, sind sie in modernen Unternehmen kaum noch zu finden. Wenn die Betriebstechnologie direkt oder indirekt mit dem Internet verbunden ist, kann sofort schadhafter Code Auswirkungen auf die Produktionsumgebung haben. Segmentierte Netzwerke fungieren hier als Sicherheitsbarrieren. Bei einem Angriff kann das betroffene Segment isoliert werden, um Schäden zu minimieren. Firewalls überwachen den Datenverkehr zwischen den Segmenten, während Allow-Policies den Datenaustausch kontrollieren. Diese Richtlinien definieren, welche Verbindungen oder Kommunikation zwischen verschiedenen Teilen des Netzwerks erlaubt sind und welche nicht. Es ist ebenfalls wichtig, Geräte zu erkennen, bei denen die Hersteller den Support für ihre Betriebssysteme eingestellt haben. In solchen Fällen sollte ein Unternehmen sorgfältig abwägen, ob es diese Geräte weiterhin in sein Netzwerk integrieren möchte. Eine mögliche Herangehensweise besteht darin, diese Geräte nach dem Minimalprinzip zu behandeln. Das bedeutet, sie werden weitestgehend von der übrigen Netzwerkinfrastruktur isoliert, und es wird nur der absolut notwendige Zugriff erlaubt.

Schnittstellen absichern

Moderne APIs bieten eine sicherere Möglichkeit für den Datentransfer in der Produktion im Vergleich zu Scada-Schnittstellen. Diese sind die Gateways zwischen Produktion und IT und können von der IT-Abteilung gesichert werden, ohne direkt in die Fertigung einzugreifen. Automatisierungskomponentenhersteller müssen dabei ebenfalls zur Verantwortung gezogen werden, damit sie von Werk aus bestimmte Sicherheitsstandards implementieren, welche sich direkt auf die OT auswirken. Hierbei können IT-Verantwortliche in der Beratung unterstützen, um die Anforderungen der Produktion zu erfüllen.

Externe Sicherheitsexperten einbinden: MSSP für OT und IT

Ein aufstrebender Bereich in der IT-Branche ist die Auslagerung von IT-Sicherheitsaufgaben an Managed Security Services Provider (MSSP). Einige MSSPs bieten ihre Dienste auch für OT-Bereiche an und kooperieren mit OT-Sicherheitsexperten. Bei der Anpassung von Service-Level-Agreements (SLAs) ist es entscheidend, sicherzustellen, dass die Reaktionszeiten den Bedürfnissen der Produktion gerecht werden.

.png?width=550&height=100&name=Logo%20indevis%20x%20Data-Sec%20white%20%20(2).png)