2 minute lesen

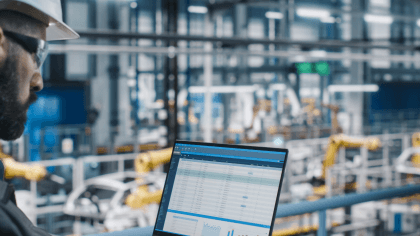

Konvergenz von IT & OT: Eine gemeinsame Sprache für mehr Sicherheit bei der vernetzten Produktion

In der digitalisierten Welt verschmelzen zunehmend die Betriebsabteilungen (Operational Technology - OT) und die Informationstechnologie (IT) in Industrieunternehmen. In diesem Artikel werfen wir einen Blick auf die Notwendigkeit einer gemeinsamen Sprache zwischen OT und IT sowie auf grundlegende Maßnahmen zur Gewährleistung der IT-Sicherheit.

.png?width=550&height=100&name=Logo%20indevis%20x%20Data-Sec%20white%20%20(2).png)