indevis SOC as a Service

Bedrohungen schnell erkennen und begegnen – als

Managed Service

Moderne Security-Tools wie SIEM und SOAR unterstützen ein SOC, um Angriffe in Echtzeit zu erkennen und zu stoppen. Mit indevis SOC as a Service (SOCaaS) können mittelständische Unternehmen diese fortschrittlichen Cybersecurity-Tools als Service nutzen - ohne aufwändigen Eigenbetrieb und die Suche nach Fachkräften.

- Home

- Detection

- Cyber Defense Services

- indevis SOC as a Service

Auf der sicheren Seite mit indevis SOC as a Service

Unternehmen müssen Bedrohungen schnell erkennen und bekämpfen. Doch der Fachkräftemangel und die Überlastung bei der manuellen Auswertung von Sicherheitsmeldungen erfordern Automatiisierung, idealerweise als Teil eines Managed Service.

Mit indevis SOCaaS können KMUs ihren Schutz so effektiv gewährleisten wie große Unternehmen, ohne dafür ein eigenes SOC zu betreiben.

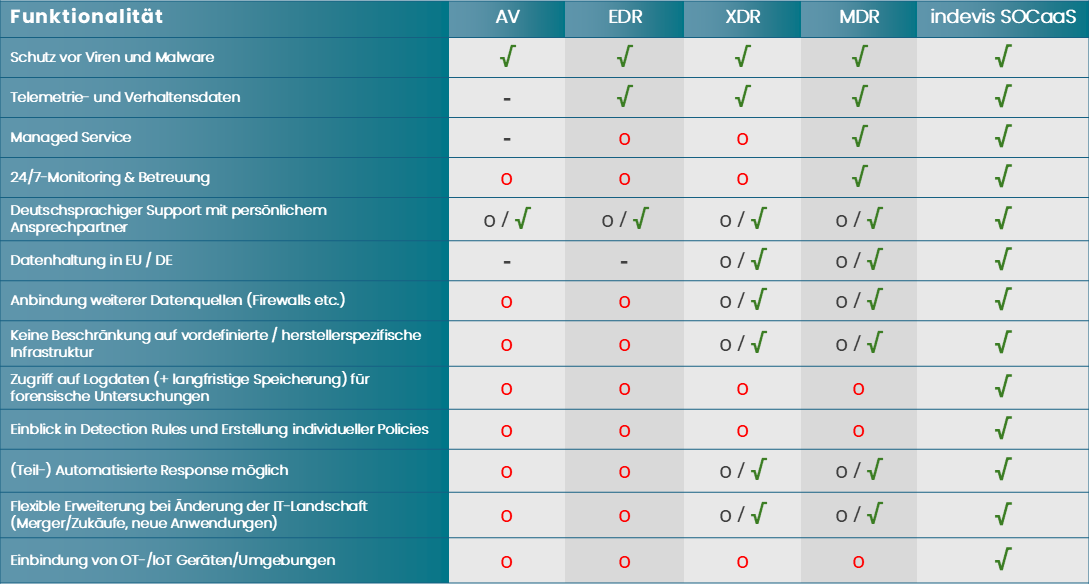

Begriffserklärung und Unterschiede

Legende: √ enthalten | o nicht enthalten | o/√ teilweise enthalten

indevis SOC as a Service: Angreifern automatisiert ein Schnippchen schlagen

Leistungsfähige Werkzeuge zur Korrelation und Automatisierung sind in Zeiten komplexer Cyberangriffe unerlässlich. Ihre Integration ermöglicht die rasche Erkennung und Abwehr von Angriffen. Vermeiden Sie den teuren Eigenbetrieb und die Suche nach Fachkräften.

Mit indevis SOCaaS erhalten Sie diese als effizienten Service, auch rund um die Uhr. Damit sind Sie gesetzeskonform und erfüllen Compliance-Sicherheitsvorgaben, z.B. für KRITIS, NIS2, TISAX, DORA, TIBER etc.

Vorteile indevis

SOC as a Service

ANGRIFFSERKENNUNG

In Echtzeit

SCHUTZTECHNOLOGIEN

Modernste Schutztechnologien marktführender Hersteller professionell eingesetzt

KOSTENEFFIZIENZ

Nutzung teurer Security-Tools & Teams (SIEM, SOAR, SOC) als kosteneffektiver Service

MACHINE LEARNING

KI und Machine Learning in SOAR ermöglichen schlankere und effizientere Sicherheitsvorgänge

LOGQUELLEN-ANBINDUNG

Anbindung verschiedener Logquellen – Hersteller-agnostisch

PLAYBOOKS

Anwendung von Best Practice Playbooks oder Entwicklung eigener spezifischer Playbooks

RESPONSE-DEFINITION

Gemeinsame Absprache der Response bei der Erkennung tatsächlicher Cyberbedrohungen

FULL SERVICE

Durch das indevis Cyber Defense Center gemäß gewähltem Leistungsumfang (auch 24/7)

SERVICEERBRINGUNG

Service aus Deutschland heraus erbracht, deutschsprachige Ansprechpartner

ISO27001-ZERTIFIZIERUNG

ISO27001-zertifizierter MSSP-Geschäftsbereich

-

SIEM: Vom Mittel der Wahl gegen Cyberbedrohungen zum Log-Grab

Ein SIEM ist eine Unterstützung im Kampf gegen Cyberbedrohungen, um bösartige Aktivitäten schnellstmöglich zu erkennen und zu stoppen, bevor sie großen Schaden anrichten. Doch die bloße Installation und Konfiguration eines SIEM reicht nicht aus. Man muss es auch kontinuierlich pflegen, Quellen anbinden und immer wieder nachjustieren. Vor allem aber benötigt man Security-Analysten, um die Informationen, die das System ausgibt, nachzuverfolgen und zu bewerten. Kaum ein mittelständisches Unternehmen hat dafür genug Fachkräfte und Expertise im eigenen Haus. Häufig dient das SIEM daher schon nach kurzer Zeit nur noch als Logspeicher. Das ist hilfreich bei einer forensischen Untersuchung, bringt aber wenig, um einen Cyberangriff zu erkennen und zu stoppen.

-

Das SIEM-Dilemma: Datenflut und False Positives

Ein SIEM sammelt die Logdaten angeschlossener Security Systeme, korreliert sie und sucht nach Anomalien. Entdeckt es ungewöhnliches Verhalten, gibt es eine Warnmeldung aus. Das Problem dabei: Das SIEM kann zwar Auffälligkeiten identifizieren, erkennt aber nicht, ob sie sicherheitsrelevant sind. Dadurch überflutet es Security-Mitarbeiter geradezu mit Alerts. Ein Großteil davon sind False Positives, die oft ganz harmlose Ursachen haben – etwa eine Software-Installation, die Hashwerte von Dateien ändert, oder ein Backup, das außer der Reihe läuft.

Um solche False Positives auszusortieren und tatsächliche Bedrohungen zu erkennen, müssen Security-Teams die Warnmeldungen genauer untersuchen. Weil das angesichts der Datenflut kaum jemand schafft, laufen die Alerts häufig einfach in einem Postfach auf und werden nur kurz überflogen. Dadurch bleiben allerdings auch kritische Hinweise unbemerkt. -

SIEM, SOC und SOAR: hochmodern, unabdingbar – aber im Eigenbetrieb teuer und komplex

Um das Problem der SIEM Alerts-Überflutung zu lösen, haben größeren Unternehmen meist ein eigenes SOC (Security Operations Center) eingerichtet. Hier sind spezialisierte Security-Mitarbeiter damit beschäftigt, die Warnmeldungen aus dem SIEM auszuwerten. Gibt es Hinweise darauf, dass ein Log-Event gefährlich ist? Stand ein ähnlicher Alert schon einmal im Zusammenhang mit einem Sicherheitsvorfall oder ist ein Code-Schnipsel oder eine URL schon als bösartig bekannt? Auf der Suche nach Antworten durchforsten die Level-1-Analysten die Threat-Intelligence-Datenbanken der Security Anbieter und müssen bei jeder Recherche die aktuellen Bedrohungsinformationen von Neuem abrufen. Werden Anzeichen für eine Cyberbedrohung erkannt, übernehmen die Level-2-Analysten mit tiefergehenden Untersuchungen. Sie verfolgen gemeinsam mit dem IT-Personal vor Ort die Spuren und ermitteln, ob es sich tatsächlich um einen Angriff handelt.

Die Untersuchung der Sicherheitsmeldungen ist aufwändig und erfordert Expertenwissen. Ein SOC zu betreiben ist daher ziemlich teuer. Zudem verstreicht bei der manuellen Analyse wertvolle Zeit, während der ein Cyberangriff im Ernstfall unbehindert weiter voranschreitet. Moderne SOCs setzen daher auf eine Lösung für Security Orchestration, Automation and Response (SOAR). Diese kann Mitarbeiter erheblich entlasten und Prozesse beschleunigen, indem sie Level-1-Analysen automatisiert durchführt. Ein SOAR ist in der Lage, riesige Datenmengen in wenigen Sekunden zu verarbeiten und Informationen mit den verschiedensten Threat-Intelligence-Quellen zu überprüfen. Es bereitet die Recherche-Ergebnisse so intelligent und übersichtlich auf, dass SOC-Mitarbeiter schnell ein komplettes Bild von einem Angriffsvektor erhalten.

Künstliche Intelligenz in SOAR für effizientere Sicherheitsvorgänge

Die Automatisierung im SOAR erfolgt mithilfe sog. Playbooks, in denen Workflows und Logiken hinterlegt sind, die das System abarbeitet. SOC-Mitarbeiter können sowohl auf eine Vielzahl an vorgefertigten Playbooks für verschiedene Incidents zurückgreifen als auch neue definieren und mit anderen teilen. Die im SOAR integrierte KI lernt aus Incident-, Indikator- und Analysedaten und erhöht somit die Produktivität, beschleunigt die Entwicklung von Playbooks und ermöglicht schlankere Sicherheitsvorgänge. Im Laufe der Zeit wird somit immer mehr Know-how angesammelt, die Arbeit im SOC wird effizienter, die Zahl der zu überprüfenden Alarme wird reduziert und die Reaktion auf einen Sicherheitsvorfall deutlich beschleunigt.

MDR-Service oder SOC as a Service?

Anforderungs-Checkliste

Klassische Schutzmechanismen sind alleinstehend für einen zeitgemäßen Schutz der IT-Systeme nicht mehr ausreichend. Entscheidend sind ganzheitliche Wachsamkeit, schnelle Reaktionsfähigkeit und die ehrliche Einschätzung der eigenen Anforderungen und Ressourcen. Die folgenden Punkte zeigen, worauf Unternehmen besonders achten sollten.

Sichtbarkeit maximieren:

Je mehr IT-Komponenten ins Monitoring integriert werden, desto weniger blinde Flecken bleiben bei der Überwachung und desto früher lassen sich Bedrohungen erkennen. Das gilt auch für individuelle Anwendungen und OT/IoT-Umgebungen.

Top-Notch Technologie nutzen – am besten mit integriertem SIEM:

Nicht mehrfach in Systeme investieren! Wenn MDR-Services nur einen eingeschränkten Umfang bieten, empfiehlt sich die Nutzung von SOC-Services mit integriertem SIEM.

Flexibilität mitdenken:

Eine gute Sicherheitslösung wächst bei IT-Integration nach Zukäufen oder bei zunehmender IoT-Nutzung mit.

Alarmbereitschaft rund um die Uhr sicherstellen:

Cyberangriffe ereignen sich oft außerhalb der Bürozeiten. Unternehmen benötigen ein 24/7-Monitoring, am besten durch einen verlässlichen externen Dienstleister und idealerweise in deutscher Sprache.

Notfall-Support vorab klären:

Im Ernstfall zählt jede Minute und ein erfahrener Partner hilft dabei, auch unter Stress die richtigen Entscheidungen zu treffen. Nur wer mit einem Incident Response Retainer rechtzeitig ausreichend Ressourcen vorsorgt, kann im Notfall garantiert auf sofortige Unterstützung von Spezialisten vertrauen.

Ehrlich hinsichtlich eigener Kapazitäten sein:

Wer seine Grenzen hinsichtlich Kow-how und Ressourcen realistisch einschätzt, schützt das Unternehmen besser und schafft die Basis für gezielte externe Unterstützung. Mit unserer Roadmap to Security unterstützen wir gerne bei der Ermittlung des aktuellen Status und zeigen einen passgenauen Weg zur Sicherheit Ihres Unternehmens.

Google Security Operations als SOC-Katalysator in indevis SOCaaS integriert

Google Security Operations ermöglicht es, mit wenig Aufwand eine Vielzahl an Logdaten aus der gesamten IT-Landschaft sowie der Cloud zu empfangen und abzurufen. Aus diesem Grund nutzt indevis Google Security Operations innerhalb des indevis SOC as a Service.

Die Integration des SOCaaS mit Google SecOps ermöglicht auch die Einspeisung individueller Log-Informationen. indevis öffnet somit seinen SOCaaS für eine Vielzahl weiterer Kunden, unabhängig von ihrer Branche und ganz besonders für den sicherheitsbewussten Mittelstand.

indevis SOCaaS ist mit umfangreichen Erkennungsregeln ausgestattet, um bereits nach der Anbindung erster Datenquellen einen sichtbaren Mehrwert für Kunden zu bieten. Damit verdächtige Aktivitäten und potenzielle Sicherheitsvorfälle zügig abgearbeitet werden und entsprechende Reaktionen erfolgen können, nutzt indevis für seine SOCaaS-Plattform Google Security Operations (früher Chronicle). Diese ermöglicht es einerseits, auftretende Alarmierungen automatisiert mit wichtigen Zusatzinformationen anzureichern und andererseits, den Workflow von Analyse und Bearbeitung von Incidents durch Playbooks signifikant zu beschleunigen.

Für fast jede Anforderung die passende Lösung:

Sophos Managed Detection and Response

indevis bietet neben dem eigenen SOC as a Service auch die Sophos MDR-Lösung an. Damit ermöglichen wir eine breitere Technologieauswahl und können noch gezielter auf die individuellen Kunden-Anforderungen eingehen. Durch die Kombination aus innovativer Technologie und Fachwissen ermöglicht Sophos MDR Unternehmen einen proaktiven Schutz vor Cyberangriffen sowie eine schnelle Reaktion auf Sicherheitsvorfälle.

Die Sophos Managed Detection and Response-Lösung bietet viele Vorteile:

24/7 Threat Detection and Response:

Eine Rund-um-die-Uhr-Überwachung ist heutzutage für die IT-Sicherheit von Unternehmen essenziell. Sophos MDR bietet eine kontinuierliche, aktive Erkennung und schnelle Reaktion auf komplexe Bedrohungen - bereits innerhalb von Minuten.

Proaktive Bedrohungserkennung:

Die Identifizierung und Analyse von Bedrohungsquellen ist entscheidend, um zukünftige Sicherheitsvorfälle zu vermeiden. IT-Sicherheitsexperten setzen proaktiv Schritte um und liefern Empfehlungen, um das Risiko für Ihr Unternehmen zu minimieren.

Individuell anpassbare Sicherheitslösung:

Von der Überwachung über die Reaktionsempfehlungen bis hin zur Incident Response: Die flexiblen Service-Level von Sophos MDR ermöglichen es Unternehmen, den Umfang des benötigten Services individuell zu bestimmen.

Kompatibilität mit vorhandenen Cybersecurity-Tools:

Sophos MDR macht eine reibungslose Integration in die vorhandene IT-Infrastruktur der Sophos-Technologie möglich und ist kompatibel mit der Sicherheitstelemetrie vieler Drittanbieter, darunter Microsoft, Fortinet, Palo Alto Networks, Check Point, Okta und weitere.

Kontakt

Jetzt unverbindliche

Beratung anfordern

Chief Sales Officer

Unsere Hersteller-Technologien

Häufige Fragen zu

SOC as a Service und MDR

-

Was ist SOC as a Service?

Ein SOC as a Service ist ein Managed Security Service (MSS), der dazu dient, Bedrohungen schnell zu erkennen und zu bekämpfen. Das Ziel besteht darin, Angriffe so früh zu stoppen, dass sie keinen Schaden anrichten. Dafür bietet der MSS Provider ein Komplettpaket: Er stellt die passende Sicherheitstechnologie bereit und betreibt sie, bindet die Kunden-Infrastruktur an, speist aussagekräftige Logdaten ein und analysiert die Warnmeldungen der Systeme. Außerdem unterstützt er seine Kunden mit Handlungsempfehlungen zu Gegenmaßnahmen und hilft ihnen bei Bedarf dabei, diese umzusetzen.

-

Was ist Managed Endpoint Detection and Response?

Managed Endpoint Detection and Response ist ein optionaler Bestandteil von SOC as a Service. Tools für Endpoint Detection and Response (EDR) überwachen das Verhalten von Servern, Desktop-PCs, Notebooks sowie Smartsphones und geben Warnmeldungen aus, wenn sie verdächtige Aktivitäten erkennen. Bei Managed EDR erfolgt dies als Managed Service. Ein SOCaaS kann noch einen Schritt weiter gehen und nicht nur Endpunkte, sondern die gesamte IT-Umgebung berücksichtigen – also auch das Netzwerk und Cloud Services.

-

Was ist Threat Detection?

Unter Threat Detection versteht man Technologien zur Erkennung von Cyber-Bedrohungen. SOC as a Service umfasst nicht nur Managed Threat Detection, sondern auch Managed Response: Unternehmen erhalten Handlungsempfehlungen zur Reaktion, um die identifizierten Bedrohungen zu mindern, Attacken zu stoppen und Schaden zu minimieren.

-

Ich habe bereits ein SIEM – warum brauche ich noch ein SOC (as a Service)?

Viele Unternehmen setzen ein Security Information and Event Management (SIEM) ein, um Logdateien der Sicherheitssysteme in der IT-Umgebung zu sammeln und zu korrelieren. Solche Lösungen suchen nach auffälligen Verhaltensweisen und können Anomalien identifizieren. In der Regel sind sie jedoch nicht in der Lage zu erkennen, ob es sich um einen echten Cyberangriff handelt oder nicht. Denn viele Auffälligkeiten haben auch ganz harmlose Ursachen, zum Beispiel wenn ein Backup außer der Reihe läuft oder Administratoren Systeme patchen.

Ein SIEM gibt täglich Hunderte von Alerts aus, von denen ein Großteil False Positives sind. Unternehmen brauchen Mitarbeiter, die diese Warnungen sichten, bewerten und im Verdachtsfall genauer untersuchen. Das erfordert nicht nur spezialisiertes Know- how, sondern ist auch aufwändig und kostet viel Zeit. Weninge mittelständische Unternehmen können dies leisten. Viele nutzen ihr SIEM daher nur als Logspeicher, um relevante Daten zu sammeln. Für das Erkennen von Bedrohungen genügt das nicht. Bei einem SOC as a Service übernehmen Sicherheitsexperten des MSSPs die Auswertung der Warnmeldungen aus dem ebenfalls vom MSSP bereitgestellten SIEM. Sie verständigen den Kunden, sobald Handlungsbedarf besteht, und helfen ihm, schnell und richtig zu reagieren.

-

Was ist der Unterschied zwischen MDR und SOC?

MDR steht für Managed Detection and Response. Hierunter versteht man ein System zur automatischen Bedrohungserkennung (EDR oder XDR Lösungen), welches mit einem herstellerseitigen Analysten-Team als Service zur Verfügung gestellt wird. Der Funktionsumfang eines MDR-Systems entspricht dem der zugrundeliegenden XDR-Lösung. Meist lassen sich in MDR-Systeme vordefinierte und oftmals herstellerabhängige Logquellen integrieren. Bei manchen Anbietern sind individuelle Policies in einem gewissen Umfang möglich. Vereinzelt arbeiten auch MDR-Lösungen intern bereits mit SIEM-Plattformen.

SOC steht für Security Operations Center. Hier arbeiten IT-Sicherheits-Spezialisten, die Systeme überwachen und Warnmeldungen auswerten, die das SIEM ausgibt. Ein SIEM ermöglicht dem SOC die Anbindung beliebiger Systeme und bietet somit volle Transparenz über das Netzwerk ohne blinde Flecken. Ein SOC kann zudem mittels seiner SOAR-Plattform auch verschiedene Zusatzinformationen anreichern und bei erkannten Angriffen aktiv Reaktionenauslösen.

Ein SOC selbst zu betreiben ist jedoch aufwändig und teuer. Vor allem geeignete Sicherheitsexperten zu finden, ist eine Herausforderung. Denn in der Cybersecurity herrscht akuter Fachkräftemangel. Für kleinere und mittelständische Unternehmen ist es daher einfacher, gleich auf ein SOC as a Service zu setzen: Hier sind alle SOC-Dienstleistungen und die benötigte Technologie bereits enthalten – ebenso wie Handlungsempfehlungen zur Umsetzung von reaktiven Maßnahmen.

-

Wofür braucht man ein SOAR?

Ein SOAR (Security Operation, Automation and Response) ist eine Sicherheitsplattform, die dazu dient, SOC-Prozesse zu automatisieren und zu optimieren. Das ist wichtig, um Bedrohungen schneller zu erkennen und schneller zu reagieren. Denn viele Attacken finden heute automatisiert statt. Nur wenn die IT-Sicherheit mit ihnen Schritt halten kann, gelingt es, sie rechtzeitig zu stoppen. Modern aufgestellte SOC-Teams und SOC-Lösungen setzen daher eine SOAR-Lösung ein. In einem SOC as a Service erfolgen viele Abläufe zentral über eine mandantenfähige SOAR-Plattform. Für den Kunden hat die SOAR-Plattform im SOC primär eine Bedeutung als Qualitätsmerkmal.

So optimiert ein SOAR die Bedrohungserkennung:

In einem SOC arbeiten in der Regel sogenannte Level-1- und Level-2-Analysten. Die Level-1-Analysten untersuchen zunächst, ob eine Warnmeldung tatsächlich auf einen Sicherheitsvorfall hindeutet. Das erfordert aufwändige manuelle Recherche: Die Experten gleichen die Daten mit Vorfällen aus der Vergangenheit ab und ziehen Informationen aus den Threat Intelligence-Datenbanken der Cybersecurity-Anbieter heran. Diese Bedrohungsinformationen müssen jedes Mal neu abgerufen werden, damit sie auf dem aktuellen Stand sind. Falls die Level-1-Analyse auf bösartige Aktivitäten hindeutet, kommen die Level-2-Analysten ins Spiel. Sie führen tiefere Untersuchungen durch und ermitteln gemeinsam mit dem IT-Team vor Ort, was genau passiert ist.

Ein SOAR kann Level-1-Analysen automatisiert durchführen und dadurch die Detection and Response erheblich effizienter machen. Es verarbeitet in wenigen Sekunden riesige Datenmengen, überprüft Threat-Intelligence-Quellen und bereitet Rechercheergebnisse übersichtlich auf. Sicherheitsmitarbeiter erhalten schnell ein komplettes Bild von einem Angriffsvektor und können sofort mit der Level-2-Analyse beginnen. Damit lässt sich die Reaktion auf einen Sicherheitsvorfall um bis zu 90 Prozent beschleunigen.

-

Warum ist eine automatisierte Reaktion nicht immer empfehlenswert?

Theoretisch kann ein SOAR auch automatisiert auf eine identifizierte Bedrohung reagieren und zum Beispiel selbstständig Firewall-Regeln anpassen oder die Anweisung zum Trennen eines Endpoints erteilen. In der Praxis ist das jedoch nur bedingt empfehlenswert. Denn Response-Maßnahmen sollten immer wohl überlegt sein. Unternehmen müssen Risiken gegeneinander abwägen und jede Situation individuell bewerten. Falls die Änderung einer Firewall-Regel dazu führt, dass wichtige Dienste nicht mehr verfügbar sind oder ein Produktionsstandort abgeschnitten ist, könnte das womöglich größeren Schaden anrichten als der eigentliche Cyberangriff. Bei modernen SOC-Services kommt SOAR zwar zur Optimierung der Bedrohungserkennung zum Einsatz, anschließend übernehmen aber menschliche Sicherheitsexperten. Sie stimmen sich eng mit Ihnen ab und haben im Vorfeld möglicherweise schon vordefinierte Reaktionen auf bestimmte Bedrohungen zusammen mit Ihnen definiert und dokumentiert. Im Falle eines konkreten Incidents machen die Experten dann Vorschläge für eine geeignete Reaktion. Ob Sie den Empfehlungen folgen möchten, entscheiden Sie selbst.

-

Welche Herausforderungen adressiert SOC as a Service?

Cyberattacken werden immer komplexer und zahlreicher. Auch mit den besten präventiven Schutzmaßnahmen kann es daher vorkommen, dass eine Attacke durchdringt. Je früher Sie Angriffe erkennen, umso eher können Sie sie stoppen und Schaden minimieren. Eine leistungsfähige Detection and Response spielt daher eine wichtige Rolle, um die Resilienz zu erhöhen und auch im Falle eines Hacks betriebsfähig zu bleiben. Das im Alleingang zu stemmen, ist für mittelständische Unternehmen angesichts der wachsenden Bedrohungslandschaft schwierig.

SOC as a Service kann die Herausforderungen lösen:

- Fachkräftemangel: Es reicht nicht aus, in moderne Sicherheitstechnologie zur Überwachung von Endgeräten und zur Erkennung von Bedrohungen zu investieren. Man muss die Systeme auch bedienen, managen und Warnmeldungen auswerten. Kaum ein mittelständisches Unternehmen hat dafür genug Personal, denn Cybersecurity-Spezialisten sind auf dem Arbeitsmarkt Mangelware. Bei SOCaaS stellt der MSS Provider die Experten gemeinsam mit der technischen Plattform innerhalb des Service zur Verfügung.

- Teure, komplexe Technologie: Um Cyberattacken zu erkennen, muss man riesige Datenmengen auswerten. Nur mithilfe von Automatisierung gelingt dies schnell genug. Unternehmen brauchen daher eine SOAR-Lösung. Solche Plattformen sind jedoch für große SOCs gedacht. Sie sind nicht nur teuer, sondern auch aufwändig einzurichten und komplex zu managen. Bei einem SOC as a Service nutzt und verwaltet der MSSP ein zentrales mandantenfähige SOAR, bindet bedarfsweise Quellen zur Informationsanreicherung ein und kümmert sich um den Betrieb. Für den Kunden spielt die Funktionalität im Hintergrund überwiegend eine ökonomische Rolle.

- Schnell reagieren: Schnell reagieren: Wenn Sicherheitssysteme und Security-Analysen auf einen Cybervorfall hindeuten, müssen Unternehmen in der Lage sein, schnell die richtigen Maßnahmen zu ergreifen, um den Eindringling zu stoppen. Dafür brauchen sie Experten, die genau wissen, was zu tun ist. Bei SOC as a Service gibt ein MSSP Handlungsempfehlungen. Er zieht nach Abstimmung Spezialisten für die IT-Forensik und Notfall-Einsätze hinzu, falls dies erforderlich ist.

- Fachkräftemangel: Es reicht nicht aus, in moderne Sicherheitstechnologie zur Überwachung von Endgeräten und zur Erkennung von Bedrohungen zu investieren. Man muss die Systeme auch bedienen, managen und Warnmeldungen auswerten. Kaum ein mittelständisches Unternehmen hat dafür genug Personal, denn Cybersecurity-Spezialisten sind auf dem Arbeitsmarkt Mangelware. Bei SOCaaS stellt der MSS Provider die Experten gemeinsam mit der technischen Plattform innerhalb des Service zur Verfügung.

-

Wie sorgt SOC as a Service für mehr Sicherheit?

Cyberangriffe verlaufen meist in mehreren Stufen. Oft vergehen von der Erstinfektion bis zur feindlichen Übernahme von Endgeräten oder Systemen mehrere Tage oder sogar Wochen. Der Hacker erkundet das Netzwerk, sucht nach den Kronjuwelen und lädt Schadcode nach. Dabei hinterlässt er Spuren. Wenn es Ihnen gelingt, den Angriff während dieses Zeitfensters zu stoppen, können Sie Schaden vermeiden.

Mit SOCaaS sind Sie auch ohne eigenes SOC in der Lage, Bedrohungen sehr schnell zu erkennen und richtig zu reagieren. Mittelständische Unternehmen können sich dadurch genauso gut schützen wie große Konzerne. Sie profitieren von spezialisierten Analysten und neuester Technologie für die Bedrohungs-Erkennung, ohne dass sie diese selbst bereitstellen müssen.

-

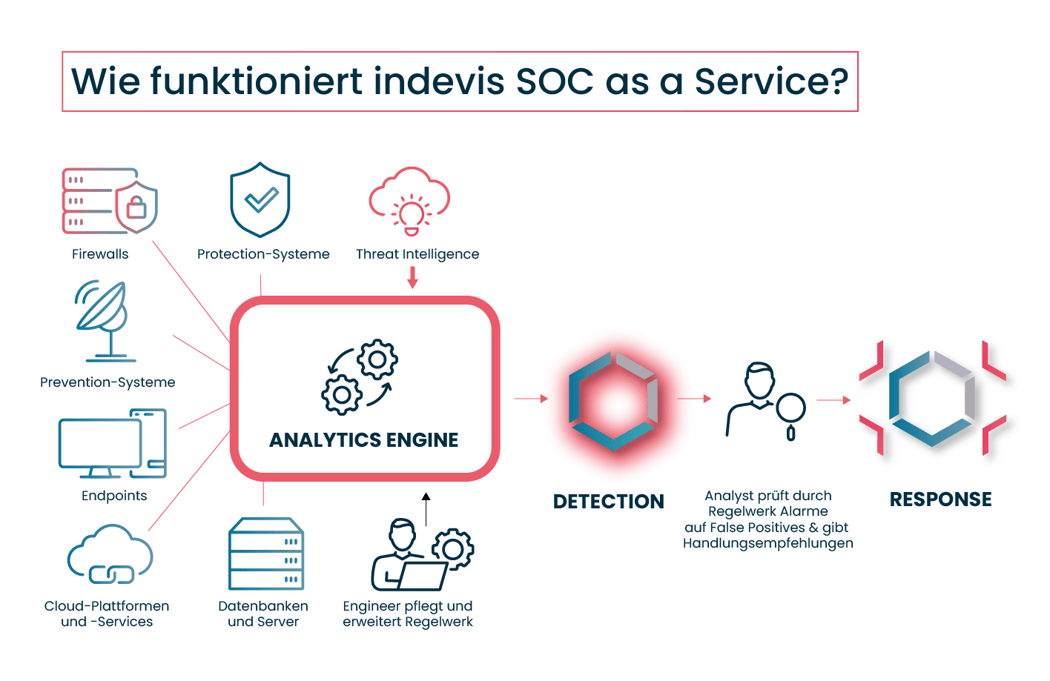

Wie funktioniert SOC as a Service?

indevis erbringt seinen SOC as a Service mit einem eigenen SOC-Team und einer cloud-basierten SOC-Plattform. Wir setzen dafür die SecOps-Plattform von Google Cloud ein. Sie zählt zu den führenden Cyber Security-Lösungen auf dem Markt und umfasst mitunter SIEM und SOAR-. Daran binden wir die Datenquellen an – zum Beispiel Ihre EDR/XDR-Lösung, Ihre Firewalls, Ihr Active Directory, uvm.. Die Google SecOps-Plattform agiert beim Thema Logdaten absolut herstellerneutral.

Alle eingehenden Daten werden in Google SecOps gesammelt, korreliert und analysiert. Dafür werden Threat Intelligence-Datenbanken herangezogen. Mithilfe von Use Cases, in denen Logiken und Workflows hinterlegt sind, führt die Plattform (teil-) automatisiert Level-1-Analysen durch. Als Ergebnis gibt sie konkrete Warnmeldungen aus, die ein klares Bild von einem Angriffsvektor zeichnen.

Die Sicherheitsspezialisten von indevis bewerten die Warnungen, untersuchen sie genauer und verständigen im Ernstfall sofort Ihr IT-Team. Gemeinsam besprechen wir dann, welche weiteren Schritte nötig sind und unterstützen Sie bei der Umsetzung. Bei Bedarf ziehen wir weitere Experten hinzu.

-

Für wen lohnt sich SOC as a Service?

indevis ist seit vielen Jahren auf Security Services für den Mittelstand spezialisiert. Wir setzen in unserem SOC führende Technologie für Security Operations ein und verfügen über erfahrene Sicherheitsanalysten. Kunden profitieren von standardisierten Services, die wir bei Bedarf individuell anpassen. Unser Spezialisten-Team kümmert sich um Einrichtung und Betrieb der SOC-Plattform, die Anbindung in Frage kommender Endpoint-, Netzwerk- und Cloud-Quellen und die Entwicklung und Pflege der Use Cases. Wir bewerten die Warnmeldungen und verständigen Sie, wenn Handlungsbedarf besteht. Als Partner auf Augenhöhe helfen wir Ihnen, einen Vorfall schnell zu meistern.

-

Warum SOC as a Service von indevis?

indevis ist seit vielen Jahren auf Security Services für den Mittelstand spezialisiert. Wir setzen in unserem SOC führende Technologie für Security Operations ein und verfügen über erfahrene Sicherheitsanalysten. Kunden profitieren von standardisierten Services, die wir bei Bedarf individuell anpassen. Unser Spezialisten-Team kümmert sich um Einrichtung und Betrieb der SOC-Plattform, die Anbindung in Frage kommender Endpoint-, Netzwerk- und Cloud-Quellen und die Entwicklung und Pflege der Use Cases. Wir bewerten die Warnmeldungen und verständigen Sie, wenn Handlungsbedarf besteht. Als Partner auf Augenhöhe helfen wir Ihnen, einen Vorfall schnell zu meistern.

Dazu passende

Lösungen

Ressourcen passend zum

Thema SOC as a Service

Webinar-Aufzeichnung: Sicher verreisen: Studiosus Reisen schützt Kundendaten mit indevis SOC as a Service & Google SecOps

- Webinar-Aufzeichnung

Die richtige Wahl treffen: MDR oder SOC as a Service – was braucht Ihr Unternehmen wirklich?

- Blog

NIS2 und Cybersicherheit im Mittelstand: Warum Unternehmen jetzt handeln müssen

- Blog

Das Pflichtenheft für einen guten SOC-Service

- Blog

Cybersecurity-Versicherungen – auf Sand gebaute Sicherheit

- Blog

NIS-2 & die Geschäftsführerhaftung: Warum Cybersecurity jetzt Chefsache sein muss

- Blog

Die Werkzeuge der Hacker: Wie kommerzielle Malware-Frameworks Unternehmen bedrohen

- Blog

Angriffswelle auf die Industrie: Warum OT- und IoT-Sicherheit jetzt Priorität haben muss

- Blog

Von XSOAR zu Google SOAR: Ein strategischer Wechsel mit Weitblick

- Blog

Webinar-Aufzeichnung Cyber-Sicherheit im Fokus: Nutzen Sie die NIS2-Verschiebung für Ihre IT-Strategie

- Webinar-Aufzeichnung

Use Cases vs. Playbooks im SOC: Der Schlüssel zu einer effektiven Cybersicherheit

- Blog

NIS2-Umsetzung gescheitert: 10 von 10 Cyberkriminellen würden die deutsche Politik weiterempfehlen

- Blog

Über Kollateralschäden Einfluss nehmen – wie Cyberangriffe auf die Bundestagswahl und Unternehmen zusammenhängen

- Blog

IT-Admins am Limit: Warum Unternehmen umdenken müssen

- Blog

.png)

Webinar-Aufzeichnung Threat Briefing Bundestagswahl: Schutzstrategien für Organisationen

- Webinar-Aufzeichnung

Webinar-Aufzeichnung: Die Werkzeuge von Hackern: kommerzielle Malware-Frameworks

- Webinar-Aufzeichnung

SOC im Mittelstand – Managed Services auf dem Vormarsch

- Blog

Phishing 2.0: Wenn Zwei-Faktor-Authentifizierung nicht mehr ausreicht

- Blog

Cybersicherheit im Mittelstand: Die Trends in der IT-Security 2025

- Blog

Case Study: Reiseveranstalter Studiosus vertraut auf indevis indevis SOCaaS und Google SecOps

- Case Study

Studiosus Reisen schützt sensible Daten mit indevis SOC as a Service

- Blog

Webinar-Aufzeichnung: Vorstellung Sophos MDR

- Webinar-Aufzeichnung

IT-Sicherheit mit SOC as a Service: Moderne Sicherheitslösungen speziell für den Mittelstand

- Blog

Reaktionszeiten im Incident-Fall verkürzen

- Blog

Höchste Eisenbahn für NIS-2: Diese Maßnahmen sollten Unternehmen jetzt umsetzen

- Blog

Wenn Hacker mit KI angreifen – wie können sich Firmen schützen?

- Blog

NIS-2: Die neue Geschäftsführerhaftung und ihre Tücken

- Blog

ISG Provider Lens™ Cybersecurity Report 2024: indevis baut SOC- und MDR-Sparte erfolgreich aus

- News

Rund um die Uhr Sicherheit: Einblick in den Alltag eines Security Operations Center

- Blog

Supply Chain im Fokus: Auswirkungen von NIS-2 auf Lieferketten und Cybersicherheit

- Blog

indevis erweitert Portfolio mit dem Sophos Managed Detection and Response-Service

- News

Wie Google Chronicle die Cybersicherheitslandschaft verändert

- Blog

Webinar-Aufzeichnung: So erfüllen Unternehmen die NIS-2-Richtlinie und erzielen mehr Cybersicherheit

- Webinar-Aufzeichnung

Nahtlose Sicherheit: Die Einbindung von Microsoft-Applikationen in den indevis MDR Service

- Blog

Warum Unternehmen auf Security Monitoring setzen sollten

- Blog

Cloud Legacy-Podcast: Eine unschlagbare Allianz – SIEM, SOC und SOAR im Kampf gegen Cyberangriffe

- Blog

Sicherheitsmaßnahme Logmanagement – wie Sie den Nutzen Ihrer Logdaten maximieren können

- Blog

5 Tipps für die Auswahl und Einführung von Managed Detection and Response

- Blog

Kino-Event mit indevis und Google Chronicle

- News

Managed Detection and Response: Von diesen 5 Mythen sollten Sie sich nicht beirren lassen

- Blog

Was Unternehmen zur neuen EU-Direktive NIS2 wissen müssen

- Blog

Podcast: Blaupause für den Berufseinstieg als IT-Security Specialist SOC

- Blog

Datenblatt: indevis SOC as a Service

- Datenblatt

Google Chronicle – der SOC-Katalysator auch für indevis MDR

- Blog

Google Chronicle: Hersteller-agnostischer Katalysator für SOC-/Security Projekte

- Blog

Das SIEM Kosten-Dilemma bestehender SOC- und Security-Architekturen lösen

- Blog

Angriffe auf KRITIS nehmen zu

- Blog

Google Chronicle: Next-Level-Security jetzt auch für Mittelständler

- Blog

Google Chronicle & indevis MDR: ein starkes Team

- Blog

Neu im indevis Portfolio: Google Chronicle Cloud-native SIEM und Security Operations Suite

- Blog

Neu im indevis Portfolio: Google Chronicle

- News

Managed Detection and Response (MDR): Funktionsweise und Mehrwert

- Blog

Security-Sensorik: Wie Mittelständler von Managed Detection and Response profitieren

- Blog

Zeit zu handeln: Cyberwar als mögliche Folge des Ukraine-Kriegs

- Blog

Security Automation ist die Zukunft – aber zum heutigen Zeitpunkt noch mit Vorsicht zu genießen

- Blog

indevis präsentiert: Managed Detection and Response

- News

Warum Abwehr allein nicht mehr ausreicht: Die Evolution von Protection zu Detection heißt MDR

- Blog

Managed Detection and Response Video: Cloudio erklärt Ihnen MDR

- Blog

Video: indevis Managed Detection and Response

- Video

5 Gründe, warum Sie auf Managed Detection and Response setzen sollten

- Blog

Video – Kurz erklärt: SOAR

- Blog

MDR: Playbooks für SOAR – ein digitaler Game Plan gegen Hacker

- Blog

Podcast: Die Zukunft von SIEM und SOC heißt MDR

- Blog

Managed Detection and Response – das sind die Voraussetzungen

- Blog

SOAR – auch als Service eine gute Wahl

- Blog

Managed Detection and Response – Hackern automatisiert ein Schnippchen schlagen

- Blog

SIEM, SOC & SOAR: Supermodern und superkomplex – am besten als ressourcenschonende Dienstleistung

- Blog

Video – Kurz erklärt: SOC

- Blog

Der Medizinsektor - ein lukratives Geschäft für Hacker

- Blog

.png?width=550&height=100&name=Logo%20indevis%20x%20Data-Sec%20white%20%20(2).png)